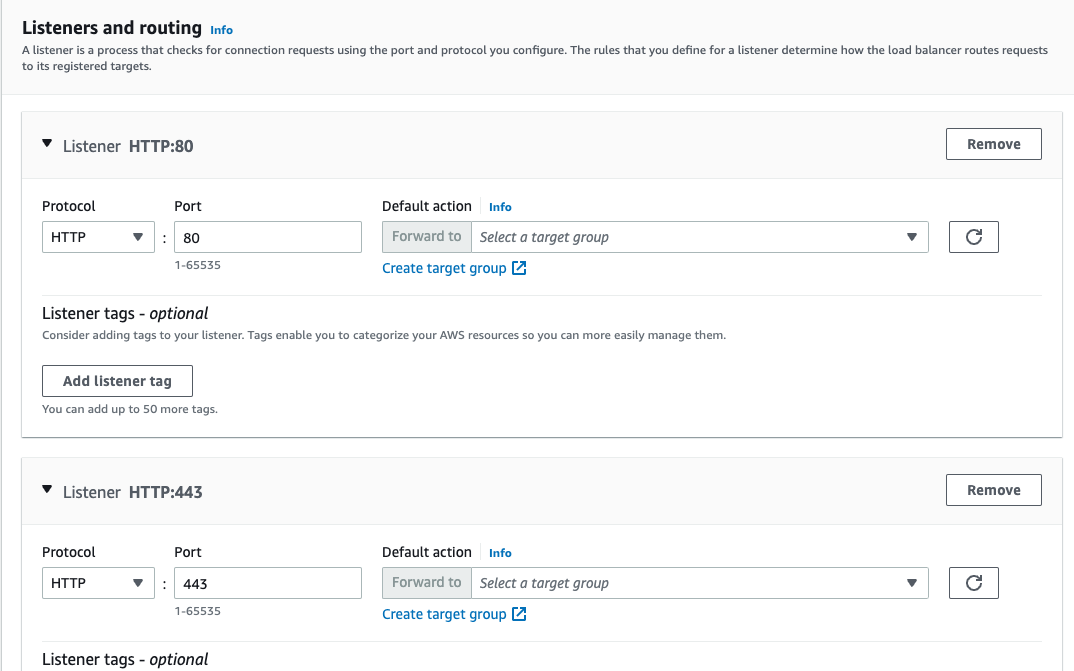

https://www.credly.com/badges/1eb9a040-948b-4327-ac64-521b1bdbd9c6/public_url

AWS Certified Solutions Architect – Associate was issued by Amazon Web Services Training and Certification to gyucheol Kim.

Earners of this certification have a comprehensive understanding of AWS services and technologies. They demonstrated the ability to build secure and robust solutions using architectural design principles based on customer requirements. Badge owners are abl

www.credly.com

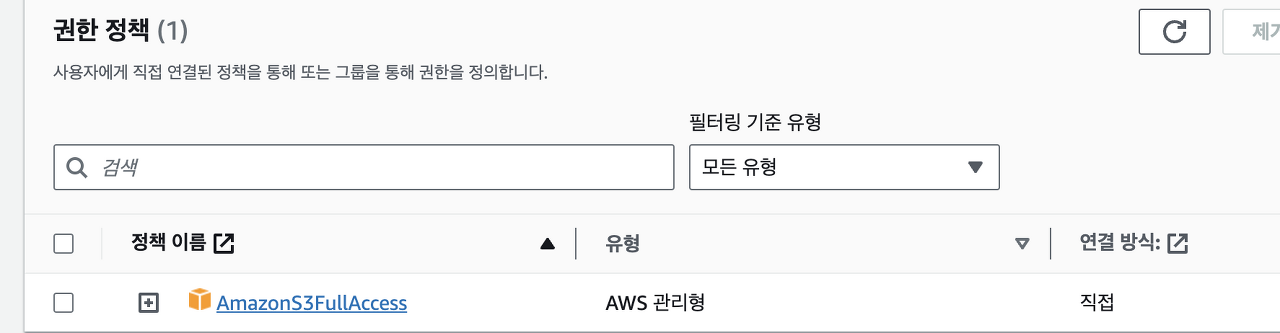

2024 올해 목표 중에 하나였던 AWS SSA 자격증 취득에 가까스로 성공했다~! 야호~ㅎㅎㅎ

올해 가기 전에 합격해서 참 다행이다,,

현재 회사에서도 AWS 서비스를 많이 사용하고 있어서 조금 더 효율적으로 사용하고 싶은 마음에 자격증 취득 목표를 가졌었는데 성공해서 너무 뿌듯하다!!

시험 합격을 위해서는 문제를 많이 풀어보는 게 정답인 것 같다 물론 개념 정리는 계속하면서!

아래는 내가 도움 받은 사이트들입니다. 선배님들 감사합니다 ㅎㅎ

[시험에 도움 받은 사이트]

https://julie-tech.tistory.com/128

AWS CAA - 덤프 사이트 및 오답노트 공유, 합격후기

오늘은 AWS CAA 자격증 준비과정의 마지막 글이 될 시험 합격후기를 쓰려고 한다. 결국 많은 사람들이 말하지만, "덤프를 열심히 풀고 가세요!"가 한 줄 요약이 될 것 같다! 필자는 2022년 8월 30일부

julie-tech.tistory.com

일본사는 감자옹 : 네이버 블로그

나는 말하는 왜노자 포테이토

blog.naver.com

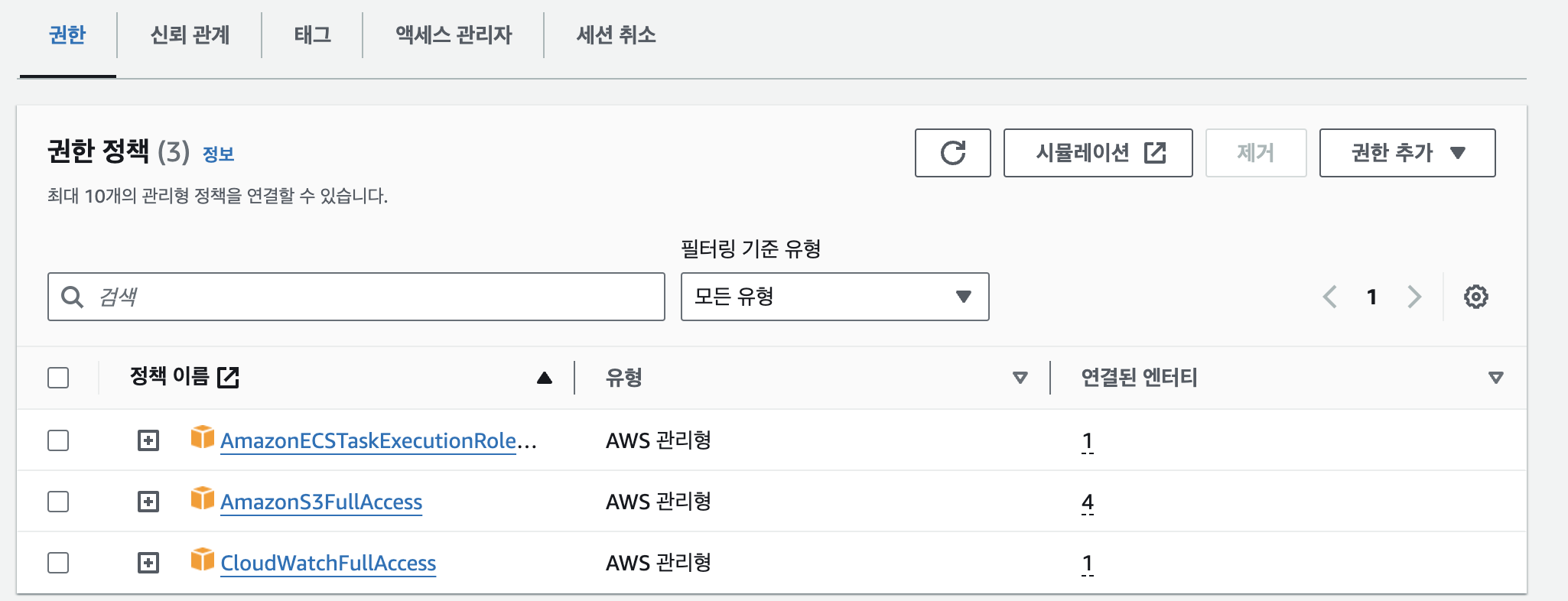

'AWS' 카테고리의 다른 글

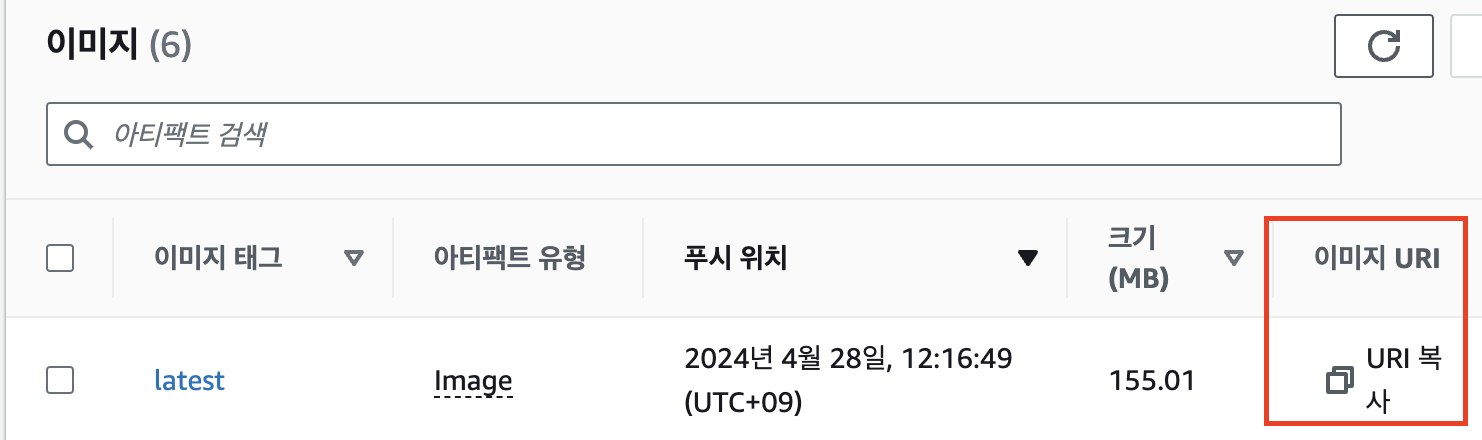

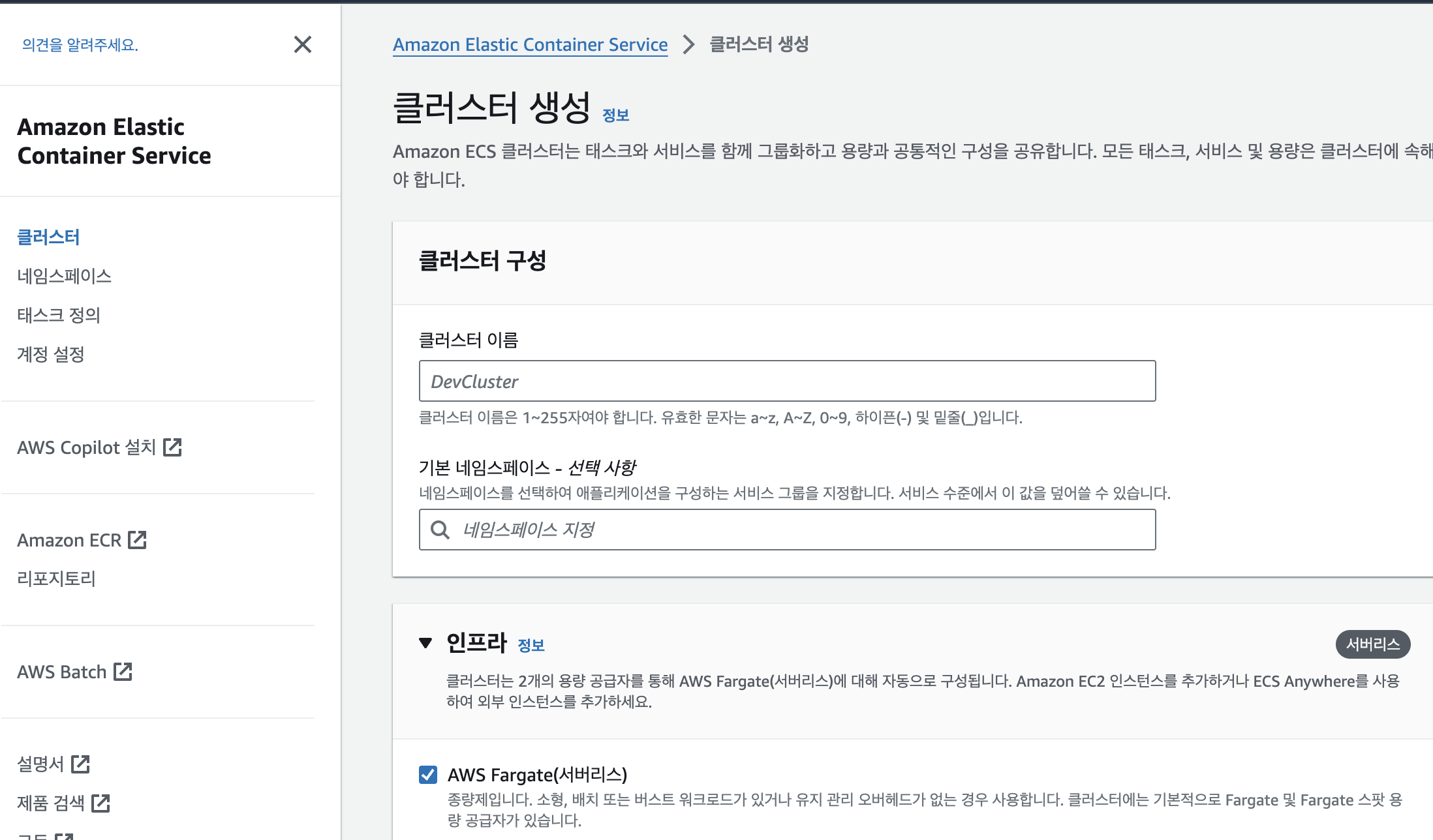

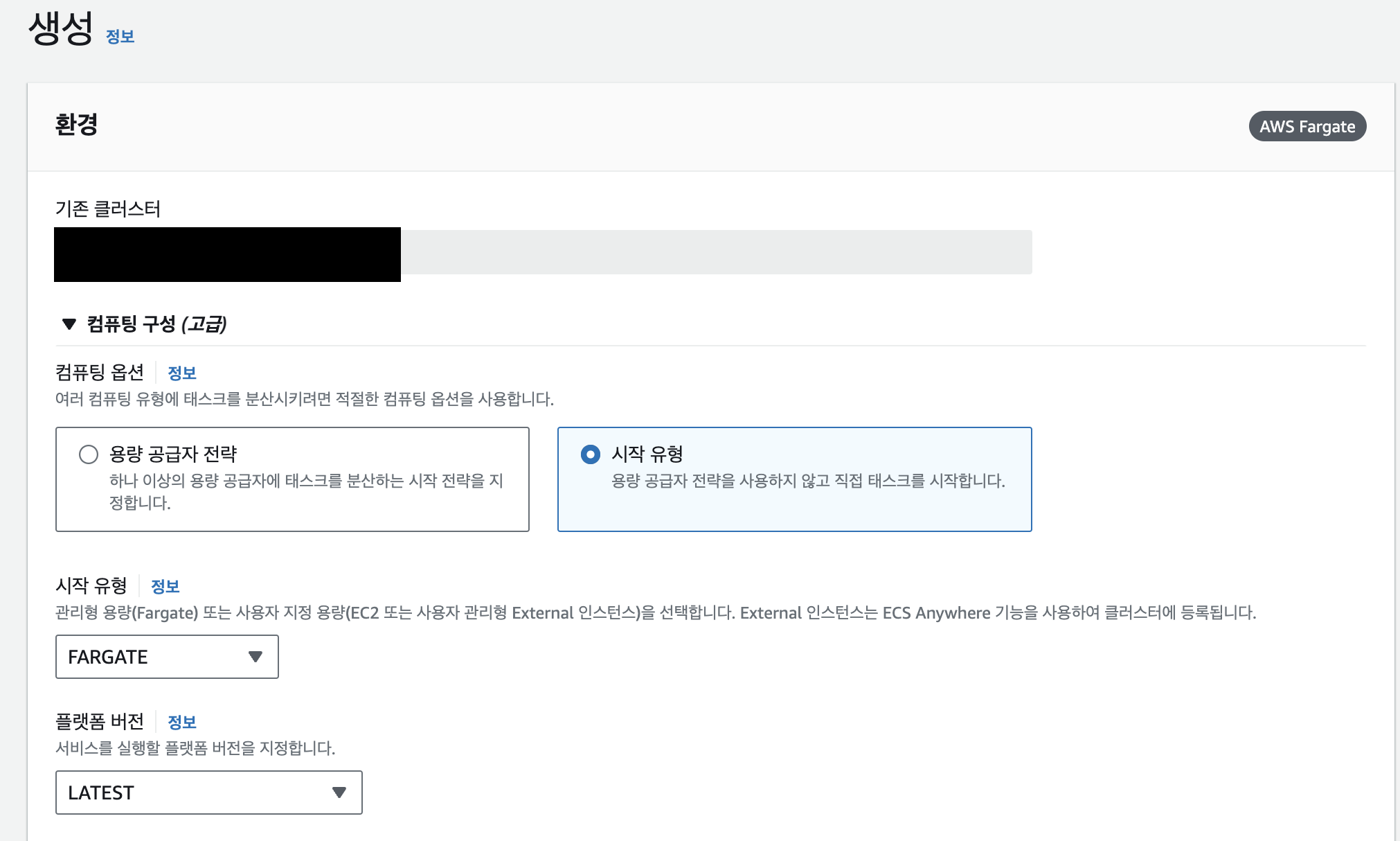

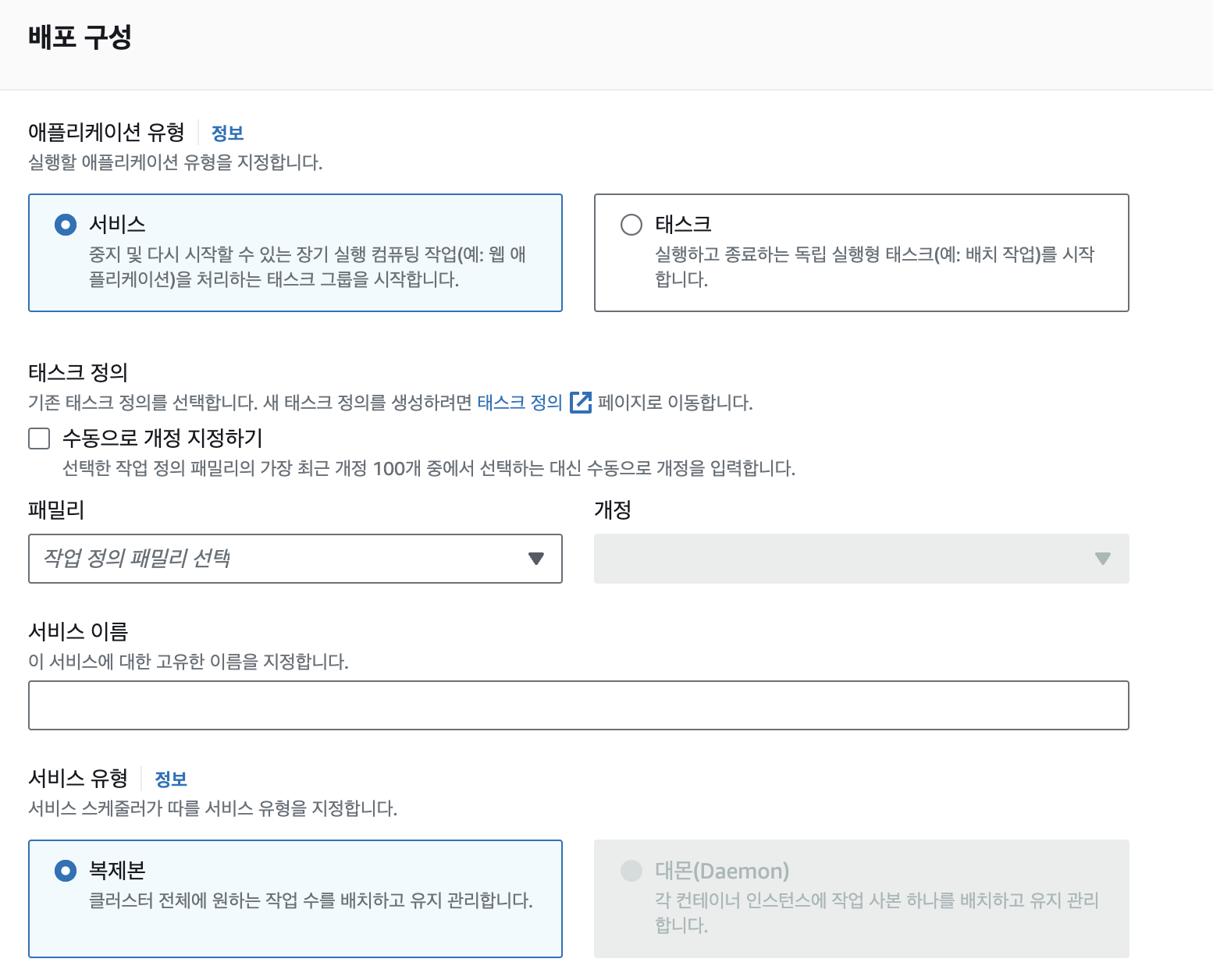

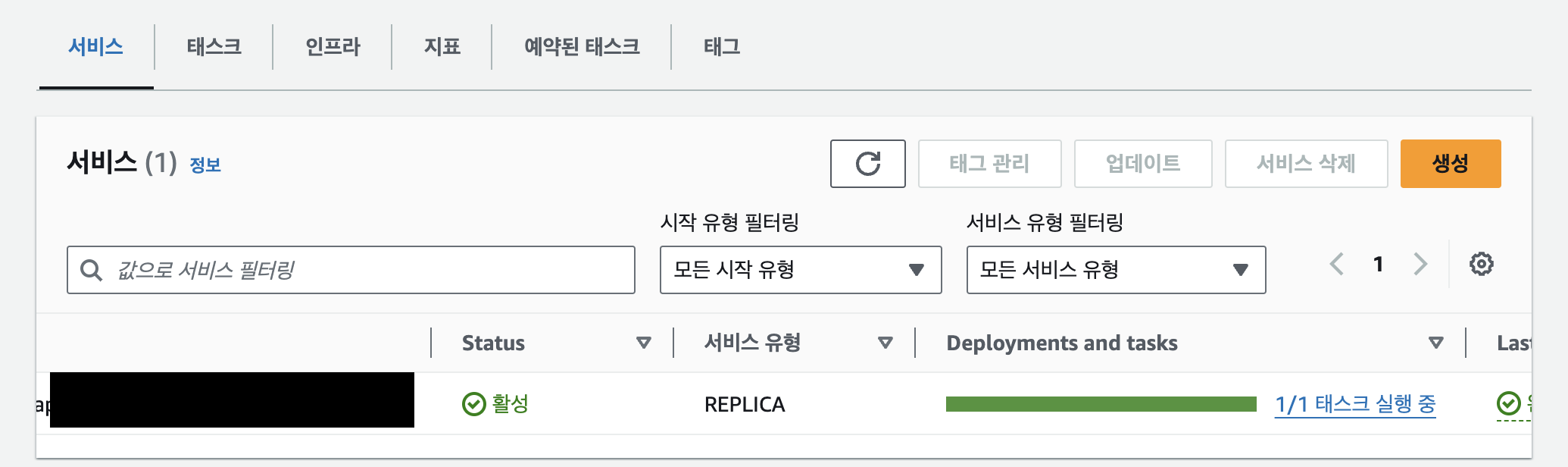

| AWS ECS 이용한 서비스 배포 (0) | 2024.04.28 |

|---|---|

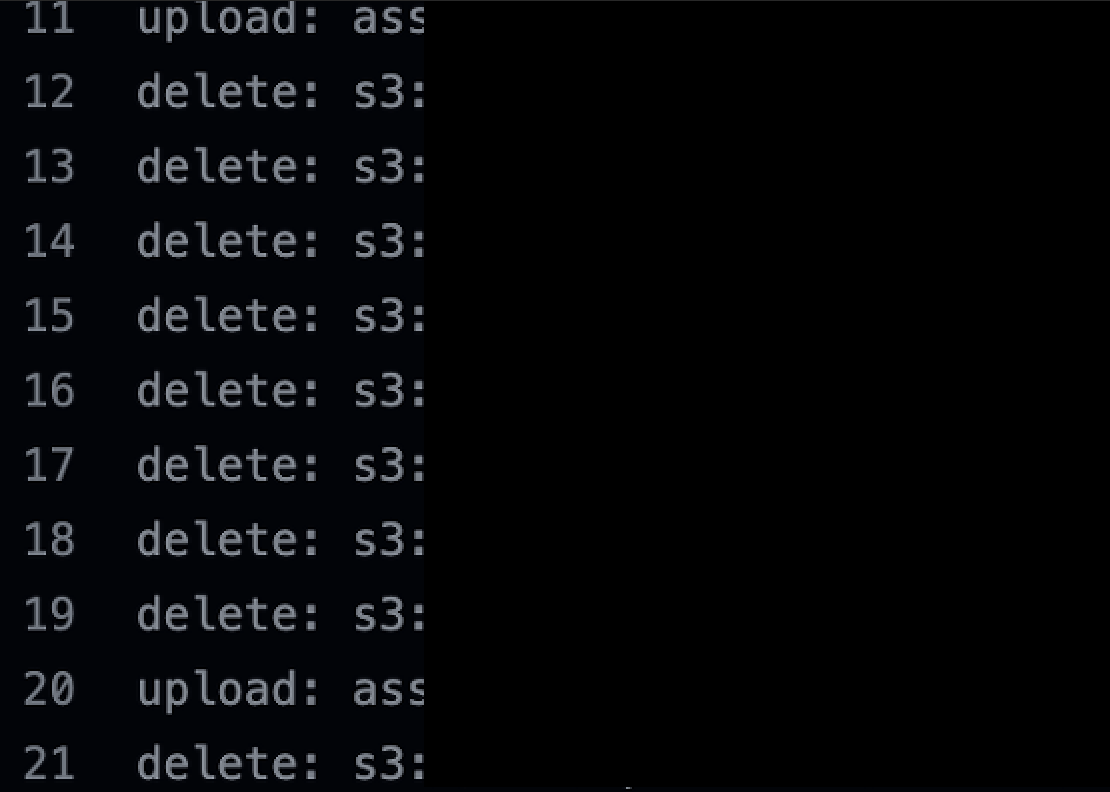

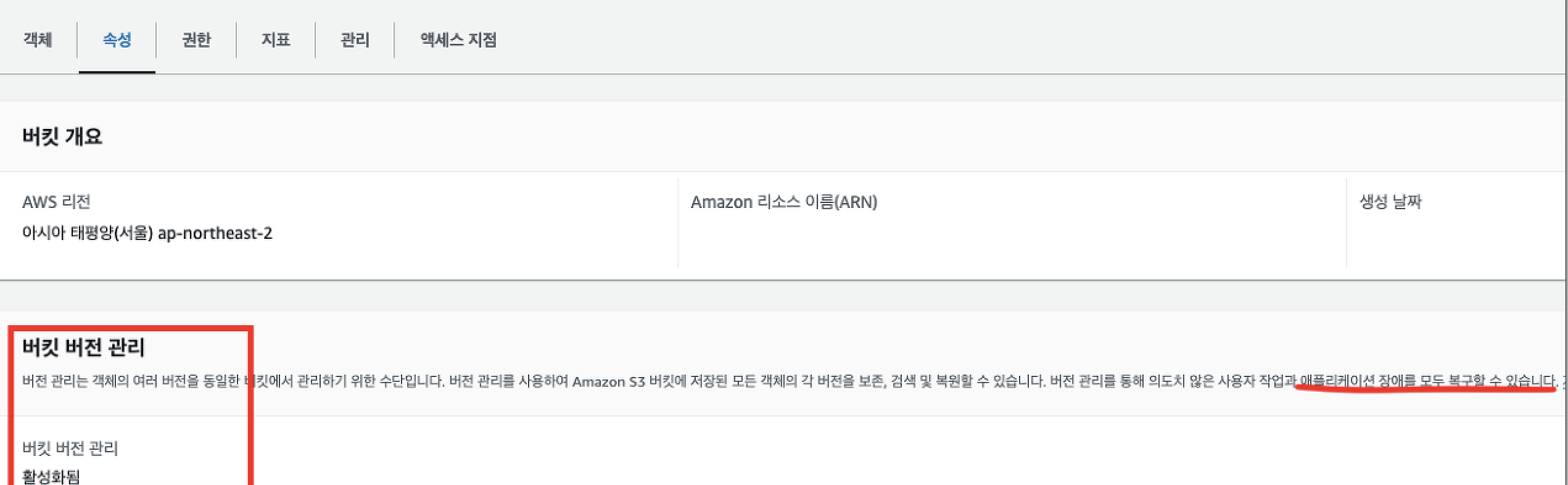

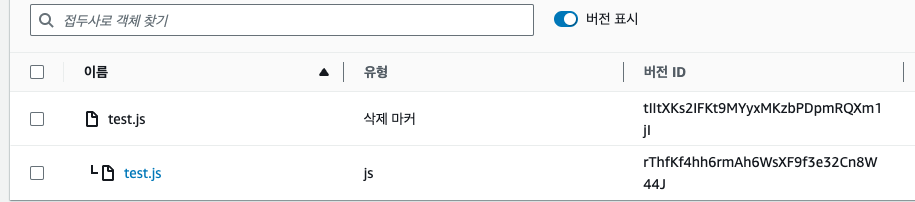

| S3 객체 대량 삭제 시 복구 방법 (2) | 2023.11.03 |

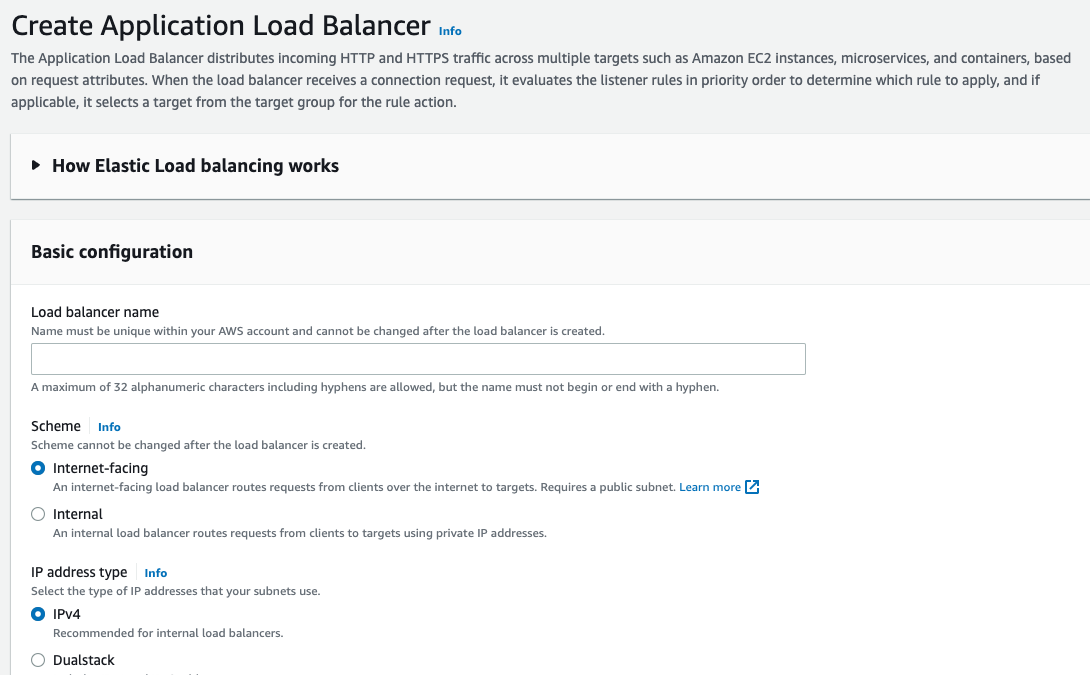

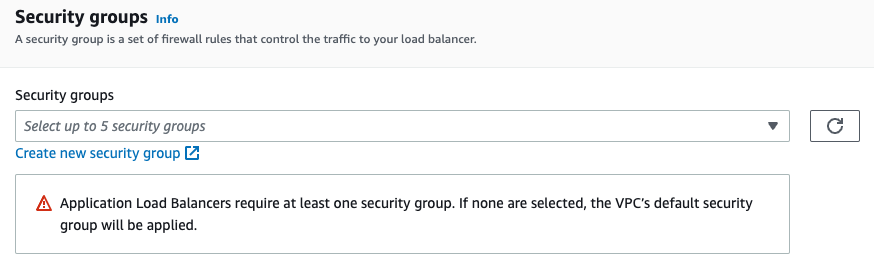

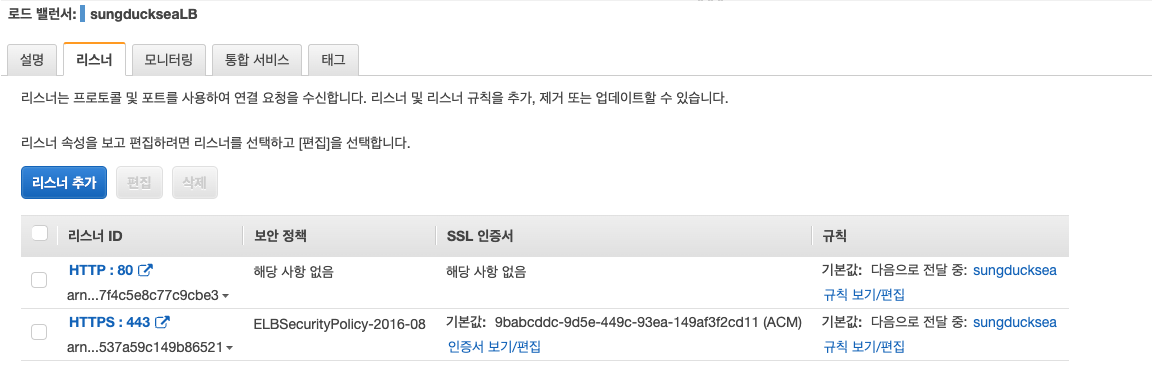

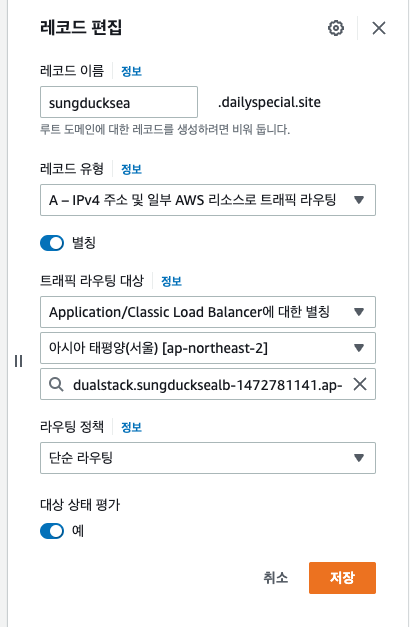

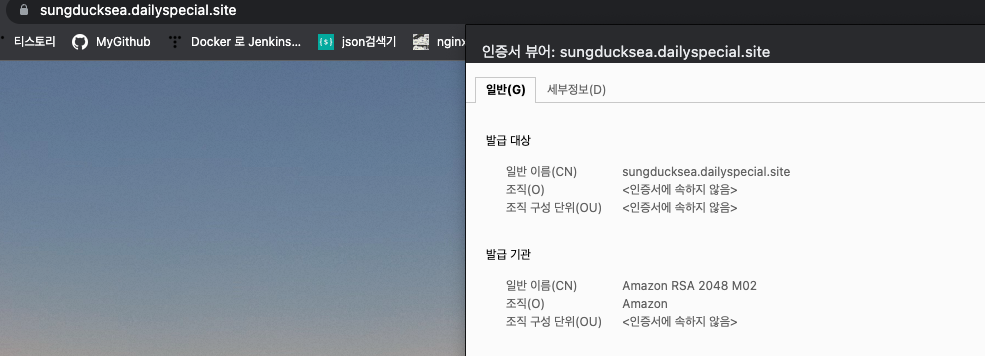

| AWS를 이용한 SSL 적용하기 (0) | 2023.01.08 |